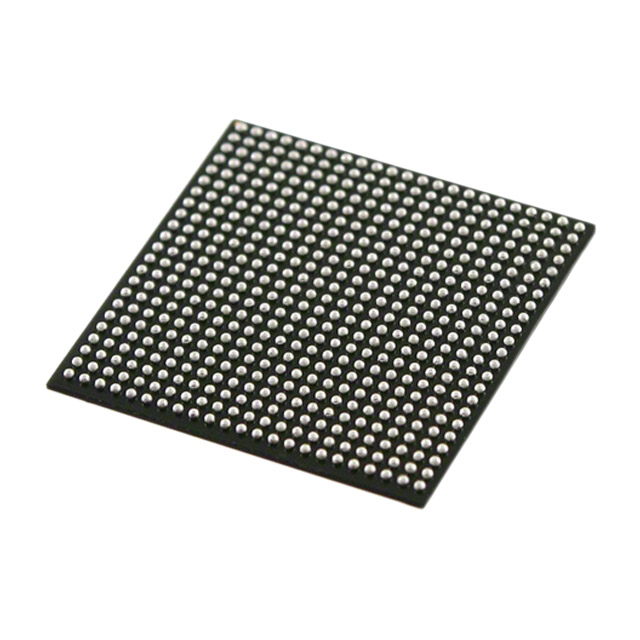

Elektronické součástky XCVU13P-2FLGA2577I Ic čipy integrované obvody IC FPGA 448 I/O 2577FCBGA

Vlastnosti produktu

| TYP | POPIS |

| Kategorie | Integrované obvody (IC) |

| Mfr | AMD Xilinx |

| Série | Virtex® UltraScale+™ |

| Balík | Zásobník |

| Standardní balíček | 1 |

| Stav produktu | Aktivní |

| Počet LAB/CLB | 216 000 |

| Počet logických prvků/buněk | 3780000 |

| Celkový počet bitů RAM | 514867200 |

| Počet I/O | 448 |

| Napětí – napájení | 0,825V ~ 0,876V |

| Typ montáže | Pro povrchovou montáž |

| Provozní teplota | -40 °C ~ 100 °C (TJ) |

| Balíček / pouzdro | 2577-BBGA, FCBGA |

| Dodavatelský balíček zařízení | 2577-FCBGA (52,5×52,5) |

| Základní číslo produktu | XCVU13 |

Bezpečnostní zařízení se neustále vyvíjejí

Další generace implementací zabezpečení sítě se nadále vyvíjí a prochází architektonickým posunem od zálohování k inline implementacím.Se začátkem zavádění 5G a exponenciálním nárůstem počtu připojených zařízení existuje naléhavá potřeba, aby organizace přehodnotily a upravily architekturu používanou pro bezpečnostní implementace.Požadavky na propustnost a latenci 5G transformují přístupové sítě a zároveň vyžadují další zabezpečení.Tento vývoj vede k následujícím změnám v zabezpečení sítě.

1. vyšší propustnost zabezpečení L2 (MACSec) a L3.

2. potřeba analýzy založené na zásadách na straně okraje/přístupu

3. zabezpečení založené na aplikacích vyžadující vyšší propustnost a konektivitu.

4. využití umělé inteligence a strojového učení pro prediktivní analýzu a identifikaci malwaru

5. implementace nových kryptografických algoritmů, které řídí vývoj postkvantové kryptografie (QPC).

Spolu s výše uvedenými požadavky jsou stále více přijímány síťové technologie, jako je SD-WAN a 5G-UPF, což vyžaduje implementaci segmentování sítě, více kanálů VPN a hlubší klasifikaci paketů.V současné generaci implementací síťového zabezpečení je většina zabezpečení aplikací řešena pomocí softwaru běžícího na CPU.Zatímco výkon procesoru se zvýšil, pokud jde o počet jader a výpočetní výkon, zvyšující se požadavky na propustnost stále nelze vyřešit čistě softwarovou implementací.

Požadavky na zabezpečení aplikací založené na zásadách se neustále mění, takže většina dostupných hotových řešení dokáže zpracovat pouze pevnou sadu hlaviček provozu a šifrovacích protokolů.Vzhledem k těmto omezením softwaru a pevných implementací založených na ASIC poskytuje programovatelný a flexibilní hardware dokonalé řešení pro implementaci zabezpečení aplikací založeného na zásadách a řeší problémy s latencí jiných programovatelných architektur založených na NPU.

Flexibilní SoC má plně posílené síťové rozhraní, kryptografickou IP a programovatelnou logiku a paměť pro implementaci milionů pravidel politiky prostřednictvím stavového zpracování aplikací, jako je TLS a vyhledávače regulárních výrazů.

Adaptivní zařízení jsou ideální volbou

Použití zařízení Xilinx v bezpečnostních zařízeních nové generace nejen řeší problémy s propustností a latencí, ale mezi další výhody patří umožnění nových technologií, jako jsou modely strojového učení, Secure Access Service Edge (SASE) a postkvantové šifrování.

Zařízení Xilinx poskytují pro tyto technologie ideální platformu pro hardwarovou akceleraci, protože požadavky na výkon nelze splnit pouze u softwarových implementací.Xilinx neustále vyvíjí a aktualizuje IP, nástroje, software a referenční návrhy pro stávající a další generaci řešení zabezpečení sítě.

Zařízení Xilinx navíc nabízejí špičkové paměťové architektury s IP klasifikací toku, což z nich dělá nejlepší volbu pro zabezpečení sítě a firewallové aplikace.

Použití FPGA jako provozních procesorů pro zabezpečení sítě

Provoz do a ze zabezpečovacích zařízení (firewallů) je šifrován na několika úrovních a šifrování/dešifrování L2 (MACSec) je zpracováváno v síťových uzlech (L2) (přepínače a směrovače).Zpracování za L2 (vrstva MAC) obvykle zahrnuje hlubší analýzu, dešifrování tunelu L3 (IPSec) a šifrovaný provoz SSL s provozem TCP/UDP.Zpracování paketů zahrnuje analýzu a klasifikaci příchozích paketů a zpracování velkých objemů provozu (1-20M) s vysokou propustností (25-400Gb/s).

Vzhledem k velkému počtu požadovaných výpočetních zdrojů (jader) lze NPU použít pro zpracování paketů s relativně vyšší rychlostí, ale není možné zpracovat vysokovýkonné škálovatelné přenosy s nízkou latencí, protože provoz je zpracováván pomocí jader MIPS/RISC a plánování takových jader na základě jejich dostupnosti je obtížné.Použití bezpečnostních zařízení na bázi FPGA může účinně eliminovat tato omezení architektur založených na CPU a NPU.

.png)